Dans l’article précédent nommé installer et configurer Pfsense (1/2), nous avons présenté les étapes d’installation de base. La résultante de la distribution Pfsense était une interface console avec un menu à 16 actions. La configuration s’est terminée avec l’adressage de l’interface LAN du pare-feu afin d”y accéder via le web. Dans cet article, nous verrons les configurations de bases incontournables pour débuter sur le firewall.

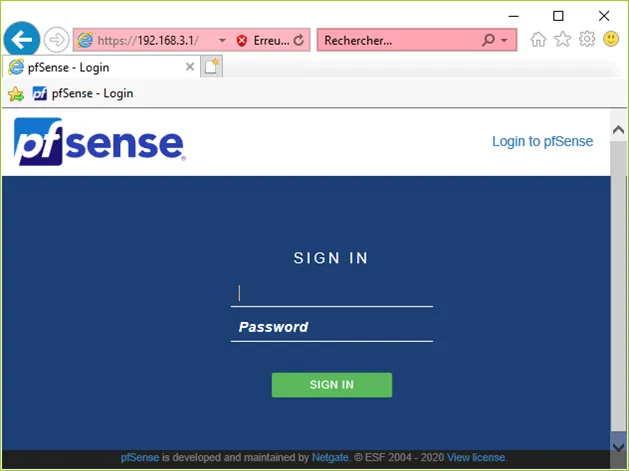

Interface Web de Pfsense

L’accès à votre pare-feu à partir du réseau local se fera sur une machine du même réseau. Dans notre cas, il s’agit de la VM windows 10 à partir de laquelle on entrera l’adresse ip de l’interface LAN de Pfsense.

Nb: Si vous avez laissé le protocole HTTPS, vous aurez une erreur de certificat qui est tout à fait normal. Le navigateur va vous prévenir qu’il y a un problème mais rien ne vous empêche de poursuivre votre navigation (méthode variable selon le navigateur) pour accéder à pfsense.

Les identifiants par défaut de pfsense sont les suivants :

- Login : admin

- Mot de passe : pfsense

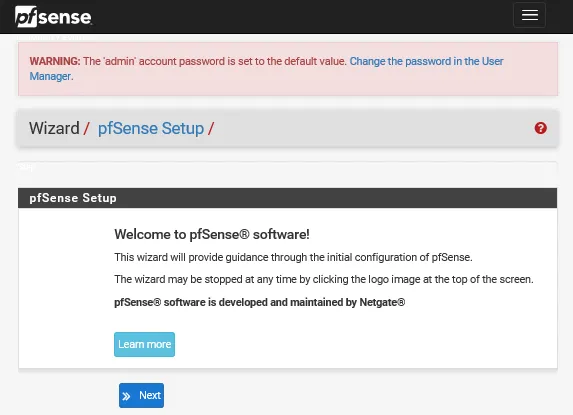

Vous arrivez sur l’assistant de configuration de pfsense qui va nous permettre de finaliser l’installation de notre firewall. Cliquez sur le bouton « Next ».

L’assistant nous informe qu’il est possible d’avoir un support technique sous condition de souscrire un contrat (un peu de pub pour la solution payante au passage ). Cliquez de nouveau sur Next.

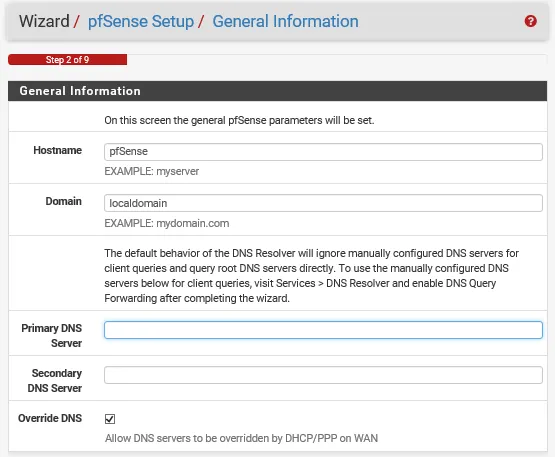

Au niveau de la partie des informations générales, vous pouvez modifier le nom du firewall et déclarer votre nom de domaine si vous en avez un dans votre réseau. Ici également vous pouvez déclarer un serveur DNS local. Je ne modifie ici aucun champ.

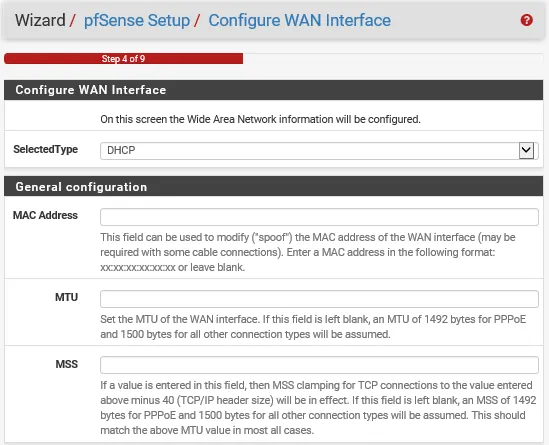

Paramétrage de l’interface WAN

L’étape suivante demande de choisir un fuseau horaire pour l’horodatage de votre solution, vous avez le choix dans la liste déroulante. Ensuite nous arrivons à la configuration de l’interface WAN. Elle est configurée automatiquement par DHCP donc je ne vais rien toucher dans la partie supérieure de cette page.

Si vous avez besoin d’attribuer une IP fixe à cette interface, c’est dans cette partie que ça se définit. Vous devrez donc changer le type de configuration de ‘DHCP’ vers ‘statique’.

La partie « PPPoE configuration » sert en général à mettre les identifiants fournis par votre FAI. Ce sont ces identifiants qui sont définis dans votre box internet actuellement. Si vous souhaitez placer un firewall à la place de la box, il sera nécessaire de remplir cette partie.

La partie suivante « PPTP configuration » servira plutôt au montage d’un VPN point à point (Protocole de tunnel point-à-point, à éviter car peu sécurisé, plutôt privilégier son petit frère IPSEC).

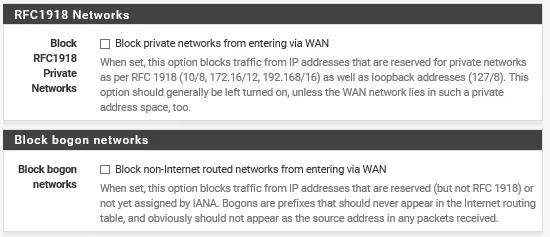

Les deux dernières options définissent que tout trafic sur l’interface WAN venant d’une classe d’adresse réseau privé est bloqué. Comme mon infrastructure est ici virtuelle, je vais obligatoirement faire communiquer des réseaux privés. je n’utilise pas réellement une adresse publique. Il est donc nécessaire dans le cadre d’un labo de décocher ces 2 cases. Dans le cas contraire, vous pourrez avoir des petits couacs.

Nous n’avons donc rien modifié de spécial sur notre interface WAN ici, vous pouvez poursuivre.

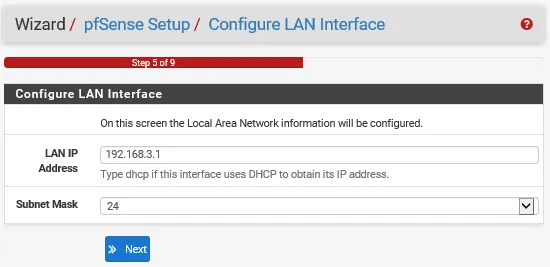

Paramétrage de l’interface LAN

L’assistant de pfsense passe donc cette fois-ci à l’interface côté LAN. Vous pouvez changer ici l’adresse IP de l’interface LAN de pfSense (nous l’avons déjà fait en amont).

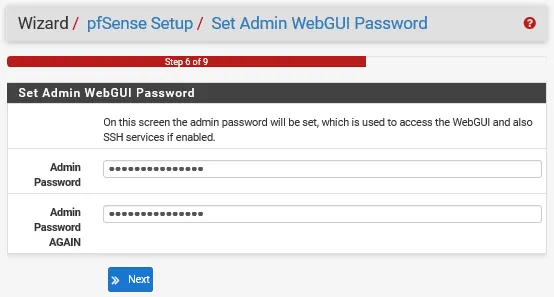

Durant la phase de configuration, il est également nécessaire de changer les identifiants par défaut du compte admin de pfsense.

La phase finale de l’installation de pfsense est terminée. Cliquez sur Reload pour recharger pfsense. A la fenêtre suivante, vous pourrez simplement cliquer sur le bouton Finish.

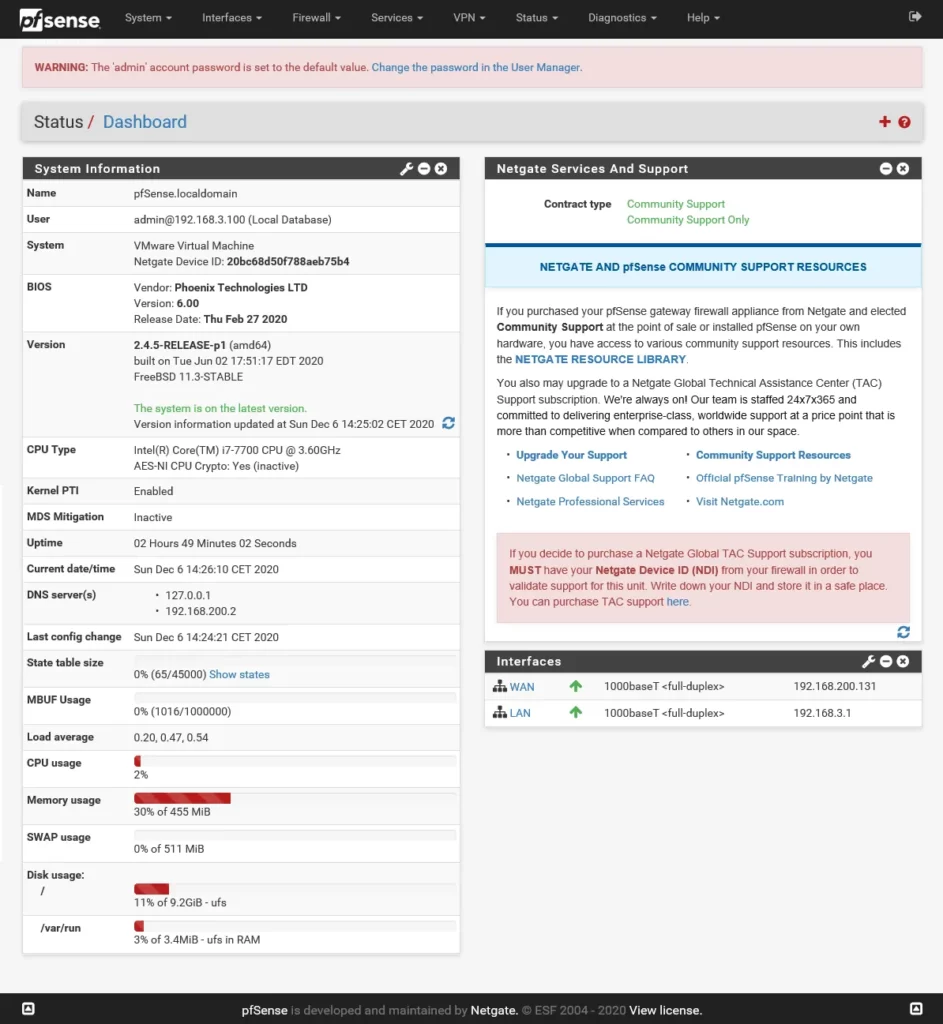

Tableau de bord Pfsense

Vous arrivez donc sur le tableau de bord de votre pfsense. Vous retrouvez ici des infos sur l’utilisation des ressources de la machine elle-même, ses différentes adresses IP, sa version et ses mises à jour si nécessaire etc…

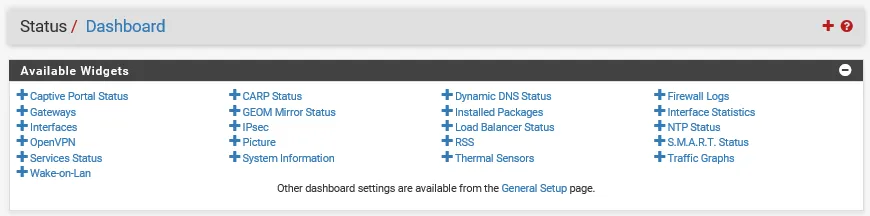

Cette vue est personnalisable est cliquant sur le petit + en haut à droite dans la barre de titre.

Vous pouvez ajouter des graphiques, des infos sur les load balancer, le trafic, les logs, les VPN etc… Les différents menus vont vous permettre de faire toutes sortes de choses sur votre firewall.

- Mettre en place des VPN (IPSEC, OpenVPN…)

- Activer des services (DHCP, DNS, NLB, NTP, WOL…)

- Faire du NAT et du port forwarding

- Ajouter des routes

- Définir des règles pour le trafic entrant/sortant

- Surveiller précisément ce même trafic

- Ajouter des plugins qui vont apporter d’autres fonctionnalités (filtrage Squidguard par exemple)

- …

NB: Pour modifier la langue de pfsense, allez dans le menu System et General Setup.

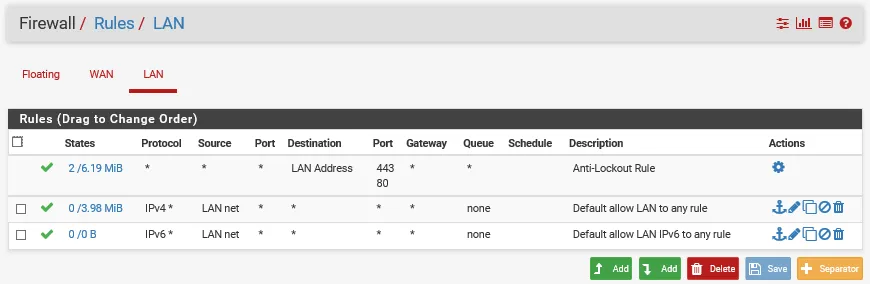

Par défaut lors de son installation, tout le trafic est ouvert. On peut voir ceci dans le menu « Firewall », sous-menu « Rules » et partie « LAN ».

Les règles présentes ici définissent que tout le trafic IPv4 et IPv6, tout protocole confondu, venant sur réseau local (LAN Net) sur n’importe quel port et vers n’importe quelle destination est autorisé.

D’ailleurs si vous avez correctement suivi ce tuto et que depuis le PC client vous faites un ping vers google.fr, le ping va bien aboutir, preuve en est que le trafic peut sortir sans intervention de votre part.