Le processus de surveillance des composants réseau (les serveurs, les pare-feu, les commutateurs, les routeurs, etc.) est ce que vous pouvez appeler la surveillance du réseau.

De même, le logiciel utilisé pour surveiller tous ces composants est appelé logiciel de surveillance de réseau. C’est une arme cruciale dans votre boîte à outils qui peut résoudre les problèmes de réseau et informer l’administrateur Quand les choses vont mal. L’outil collecte des données utiles à partir de différentes parties de votre réseau et aide à contrôler et à gérer le réseau. Ici, l’accent est mis sur la surveillance des pannes, la surveillance des comptes et la surveillance des performances.

Pour examiner votre réseau, le logiciel peut envoyer des signaux (ou pings) à différents ports système. Si la surveillance du réseau est proactive, elle aidera à trouver la solution à un problème de réseau donné plus tôt pour éviter les temps d’arrêt ou les pannes du réseau.

Importance de la surveillance réseau

De nombreuses organisations dépassent la surveillance du réseau, pensant que tout va bien avec leurs réseaux. Mais ce n’est pas parce que tout semble bien à l’heure actuelle que cela resterait tel quel, surtout à l’ère de cyber-attaques et d’autres facteurs.

Le logiciel de surveillance du réseau est conçu pour assurer le fonctionnement optimal de votre réseau. C’est également un excellent moyen d’améliorer les performances du réseau. Voici comment la surveillance réseau peut aider votre entreprise :

- Identifie tous les maillons faibles : Les alertes logicielles assure l’identification d’une branche de réseau faible ou un équipement surchargé avant que cela ne devienne un problème.

- Modèles cibles : Ces outils sont excellents pour trouver les modèles de performances de votre réseau. Ainsi, s’il trouve un équipement sous-performant, les administrateurs pourraient déterminer sa cause dans une phase initiale et mettre en œuvre une solution parfaite pour cela.

- Notifications immédiates : Les systèmes traditionnels peuvent nécessiter que vous vérifiiez tout manuellement pour voir s’il y a une erreur dans votre réseau. Les outils de mentorat du réseau sont avancés et ne perdent pas de temps à vous envoyer des notifications.

- Réduit la perte de données : Si votre réseau est infiltré et sujet aux erreurs, vous pouvez perdre des données commerciales essentielles, dont les impacts sont extrêmement dangereux.

- Maintient la conformité : Les outils peuvent compiler une énorme base de données d’informations utiles concernant la conformité. Par conséquent, si un problème de conformité potentiel survient, vous serez informé de le résoudre avant que les organismes de réglementation ne puissent vous imposer d’énormes amendes.

La pratique se joignant à la théorie en informatique, nous nous devons de présenter un exemple. Ce qui sera fait dans les lignes qui suivent avec l’installation et la configuration de Suricata.

Suricata, le logiciel par excellence de surveillance réseau sur Raspberry Pi

Suricata est un IDS (Intrusion Detection System) réseau basé sur des détections par signatures. Il analyse le trafic réseau afin d’y détecter des activités anormales et les tentatives d’intrusion. Un Raspberry Pi est un hôte parfait pour Suricata dans le cadre d’un petit réseau local.

Afin de surveiller tous les équipements de votre réseau, l’IDS doit être en mesure d’en analyser tout le trafic. Ceci est possible grâce à l’utilisation d’un switch manageable supportant la fonction de reflection de port permettant de dupliquer le trafic de tous les équipements et de l’envoyer vers l’IDS.

Matériel nécessaire

- Raspberry Pi 3B ou Pi 4 – Modèle B

- Switch manageable avec port mirroring Zyxel GS1200

- Routeur Wifi TP-LINK TL-WR902AC

Architecture

L’IDS doit être capable d’analyser les trames provenant de tous les équipements de votre réseau. Pour cela il faut que tous vos équipements soient reliés au switch qui utilise la fonction port mirroring pour transmettre toutes les trames reçues des «mirrored port» vers le «analysis port». Le Raspberry Pi sur lequel l’IDS Suricata est installé est bien entendu relié sur cet «analysis port». Si vous souhaitez également surveiller vos équipement connectés via le réseau Wifi, il ne faudra pas les connecter au réseau Wifi de la box internet mais utiliser un petit routeur Wifi.

Mon réseau local est le 192.168.1.0/24 et tous mes équipements y compris ceux qui sont connectés via le point d’accès Wifi appartiennent à ce réseau local.

Installation du package Suricata

Il est possible d’installer le package Suricata facilement depuis Raspberry Pi OS de la façon suivante : sudo apt update && sudo apt install suricata

En mars 2022, la version 6.0.1 de Suricata est installée avec cette procédure. Si vous souhaitez utiliser une version plus récente de Suricata, vous pouvez l’installer depuis les sources.

Préparer l’installation en installant les dépendances nécessaires :

sudo apt install libpcre3 libpcre3-dbg libpcre3-dev build-essential libpcap-dev libyaml-0-2 libyaml-dev pkg-config zlib1g zlib1g-dev make libmagic-dev libjansson-dev rustc cargo python3-yaml liblua5.1-0-dev python3-distutils git

Télécharger les sources de Suricata : wget https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz

Décompresser les sources : tar -xvf suricata-6.0.4.tar.gz

Se placer dans le dossier Suricata et configurer l’installation du logiciel :

cd $HOME/suricata-6.0.4/./configure--prefix=/usr/--sysconfdir=/etc/--localstatedir=/var/

Compiler et installer Suricata : make && sudo make install-full

Configurer Suricata

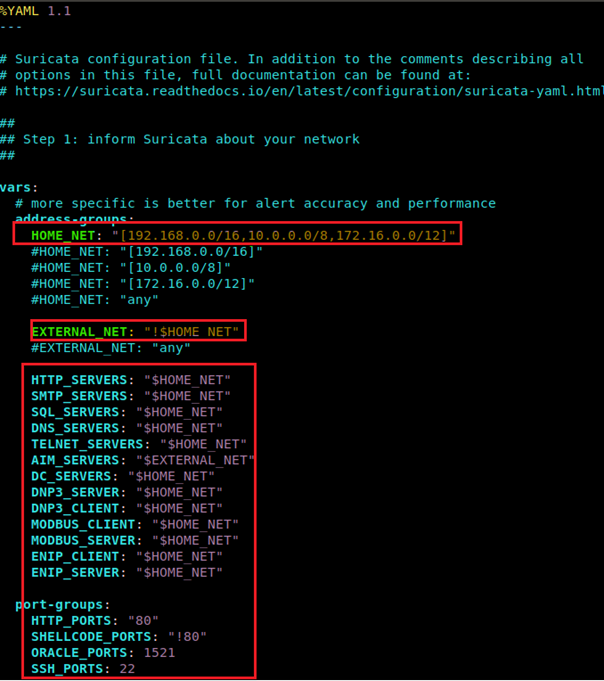

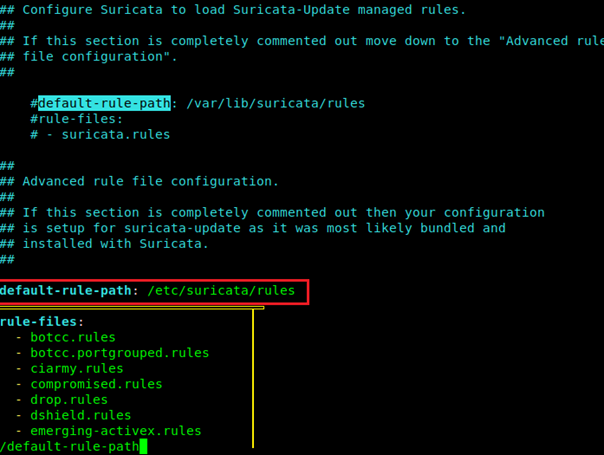

Configurer Suricata en éditant le fichier suricata.yaml : sudo vi /etc/suricata/suricata.yaml

Modifier la variable HOME_NET afin qu’elle contienne à votre réseau local, par exemple : HOME_NET: "[192.168.1.0/24]"

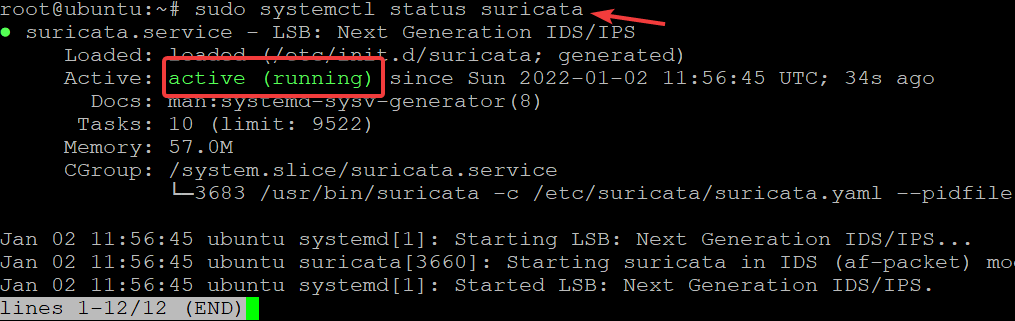

Lancer Suricata pour valider son bon fonctionnement

Lancer Suricata avec la commande suivante : sudo suricata -c /etc/suricata/suricata.yaml -i eth0 -S /var/lib/suricata/rules/suricata.rules

Avec :

-c : fichier de configuration à utiliser

-i : interface Ethernet à surveiller

-S : fichier contenant les règles à utiliser

Le message suivant devrait s’afficher si Suricata est bien installé et qu’il se lance correctement :

26/3/2022 -- 17:07:46 - <Notice> - This is Suricata version 6.0.4 RELEASE running in SYSTEM mode

Tester Suricata

Afin de tester le bon fonctionnement de Suricata, il est utile de rajouter une règle qui affiche un avertissement à chaque réception d’un ICMP Echo (ping). Il faudra penser à supprimer cette règle après ce test.

Ajouter la règle suivante dans le fichier /var/lib/suricata/rules/suricata.rules

alert icmp any any -> any any (msg: "ICMP Packet found"; sid: 1; rev: 1;)

Afficher le contenu du fichier de log avec la commande suivante :

tail -f /var/log/suricata/fast.log

Vous devriez voir dans ce fichier de log les alertes semblable à la suivante :

05/01/2023-21:22:26.898963 [**] [1:1:1] ICMP Packet found [**] [Classification: (null)] [Priority: 3] {ICMP} 192.168.1.16:8 -> 192.168.1.25:0

Vous pouvez également taper la commande suivante pour générer une alerte :

curl http://testmynids.org/uid/index.html

Cette commande doit générer l’alerte suivante dans le fichier de logs :

02/03/2021-16:13:42.020071 [**] [1:2100498:7] GPL ATTACK_RESPONSE id check returned root [**] [Classification: Potentially Bad Traffic] [Priority: 2] {TCP} 31.3.245.133:80 -> 192.168.1.10:46196

Conclusion

Il en ressort qu’il est parfaitement possible de mettre en place un logiciel de surveillance réseau sur Raspberry Pi mais cela nécessite des connaissances non seulement en ligne de commande mais aussi des schémas d’attaque, des logiciels open source et des informations sur la sécurité du réseau de l’utilisateur. Le responsable de la sécurité devra donc être au courant des attaques qui se produisent à cette époque et pouvoir former les utilisateurs au respect de la politique de sécurité cat même avec un système de prévention, la plus grande faille reste l’homme