Parce qu’il ne voulait pas payer la licence d’utilisation, un étudiant a téléchargé une version piratée d’un logiciel qui contenait aussi un puissant Ransomware.

Un étudiant ayant accès au réseau informatique d’un institut de recherche européen a exposé ses identifiants de connexion après avoir installé un logiciel piraté qui s’est avéré être un logiciel malveillant de vol de mot de passe.

L’étudiant anonyme d’un institut de recherche biomoléculaire en Europe a accidentellement ouvert la porte à une attaque de ransomware contre l’organisation après avoir installé un logiciel « craqué ».

L’institut de recherche a mené des recherches sur le COVID-19 et a établi des partenariats étroits avec des universités locales, permettant aux étudiants de se connecter au réseau interne de l’établissement via un client d’accès à distance de Citrix. Malheureusement, l’étudiant en question, ayant accès au réseau a téléchargé un logiciel piraté, ce qui a contribué à exposer l’installation de recherche à l’attaque.

L’étudiant en question voulait une copie personnelle d’un outil logiciel de visualisation de données qu’il utilisait déjà pour son travail. Cependant, une seule licence pour le logiciel peut coûter des centaines d’euros par an. En conséquence, l’étudiant a recherché une version «craquée» du logiciel à utiliser sur un ordinateur portable Windows.

Le fichier logiciel qu’il a installé était en fait un des plus redoutables malware du moment. D’ailleurs lors de l’installation du logiciel, une alerte de sécurité a été déclenchée par l’antivirus Windows Defender.

L’alerte de sécurité de Windows Defender aurait dû être un signal d’alarme suffisant. Mais pour une raison quelconque, l’étudiant a décidé de désactiver le programme antivirus Windows et le pare-feu de l’ordinateur portable. Et cette fois, l’installation a réussi.

Cependant, le pauvre étudiant a été écœuré de constater qu’il n’avait pas à faire au logiciel qu’il recherchait, mais plutôt à un Ransomware.

D’ailleurs une fois installé, le logiciel a commencé à enregistrer les frappes au clavier, à voler les données du navigateur, des cookies et du presse-papiers. Les vrais problèmes ont commencé lorsque le logiciel piraté a trouvé les informations d’accès de l’étudiant au réseau de l’institut de recherche sur le COVID-19.

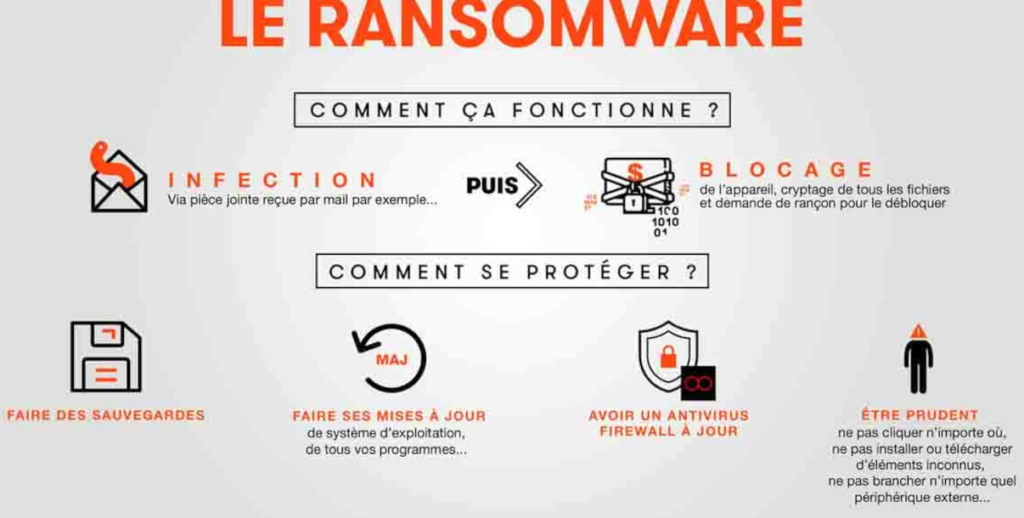

Le malware est en fait le célèbre ransomware Ryuk. Rappelons qu’un Ransomware est un programme qui crypte toutes vos données et vous demande de payer une rançon afin qu’ils soient décryptés. Très souvent si vous ne payez pas, vous perdez vos données définitivement. Parfois même lorsque vous payez vous les perdez quand même car le pirate peut refuser de vous donner la clé de décryptage.

Treize jours donc après l’installation du logiciel piraté, une mystérieuse connexion de bureau à distance a été établie avec l’institut de recherche à l’aide des identifiants de connexion de l’étudiant. Dix jours après cette connexion, le ransomware Ryuk a été lancé sur les systèmes de l’entreprise, cryptant ainsi toutes ses données.

Heureusement, l’institut de recherche avait des sauvegardes en place, mais elles n’étaient pas à jour. L’organisation a donc perdu une semaine de données de recherche à cause de l’attaque. Il a également dû reconstruire les systèmes informatiques affectés, ce qui a coûté plus de temps et de ressources.

Cependant, les experts affirment que le centre de recherche aurait malgré tout pu éviter l’attaque s’il avait une approche plus robuste et stricte d’accès à son réseau. Par exemple, Les mêmes experts notent que l’accès à distance à l’institut de recherche n’avait pas un système d’authentification à deux facteurs. Ce qui n’est pas normal pour un institut de cette importance.

Heureusement, la société de sécurité Sophos a découvert la source de l’intrusion après avoir contenu la menace. La société a non seulement examiné les journaux réseau, mais a également analysé l’ordinateur portable utilisé par l’étudiant anonyme pour télécharger le logiciel piraté.

Pour se protéger de ce genre d’attaque, Sophos prescrit, la mise en œuvre d’une authentification réseau et de contrôles strictes d’accès. Le tout combiné à la formation du personnel de l’organisation sur les principes de base de la cybersécurité.

Il aurait vraiment dû payer cette licence d’utilisation.