Avez-vous déjà eu besoin de sécuriser une connexion avec un certificat SSL, mais vous n’avez pas voulu dépenser de l’argent pour en acheter un ? Ou peut-être que vous avez juste besoin d’un certificat pour un environnement de test ou de développement ? Dans ces cas, les certificats auto-signés peuvent être une solution pratique. Dans cet article, nous allons vous expliquer ce qu’est un certificat auto-signé, pourquoi et quand vous pourriez en avoir besoin, et comment en générer un.

Qu’est-ce qu’un certificat auto-signé ?

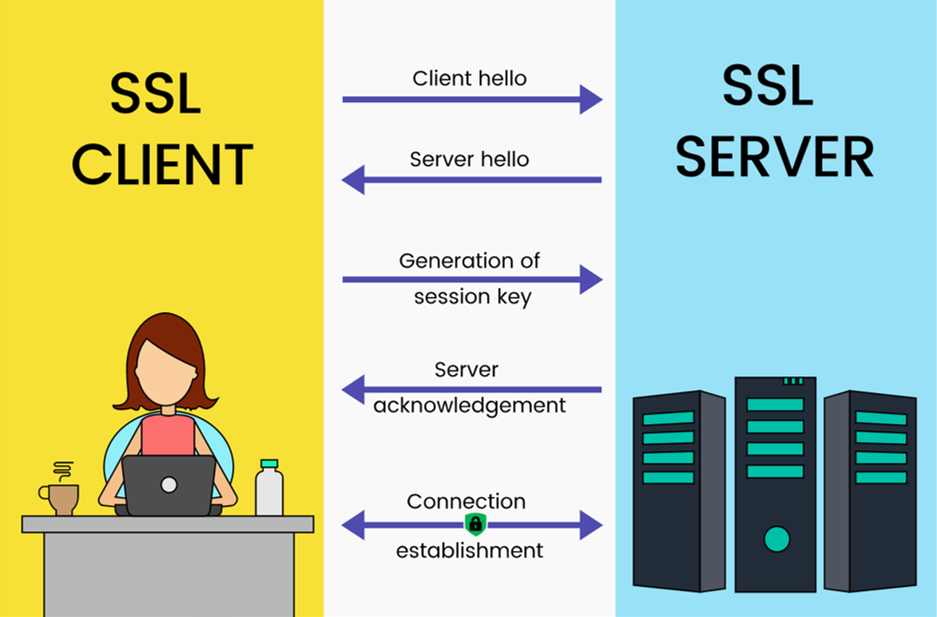

Un certificat SSL est un petit fichier de données qui lie une clé cryptographique aux détails d’une organisation. Lorsqu’il est installé sur un serveur, il active le cadenas et le protocole https, permettant ainsi des connexions sécurisées de type chiffré entre le serveur web et le navigateur. Un certificat auto-signé est un certificat SSL pour lequel l’émetteur est la même entité que le propriétaire du certificat. En d’autres termes, il est signé par sa propre clé privée plutôt que par une autorité de certification.

Pourquoi et quand utiliser des certificats auto-signés ?

Les certificats auto-signés sont souvent utilisés à des fins de test ou de développement, car ils permettent de chiffrer les communications sans avoir à passer par une autorité de certification officielle. De plus, les certificats auto-signés peuvent être utiles pour des serveurs internes ou des réseaux privés où l’achat d’un certificat auprès d’une autorité de certification n’est pas justifié. Cependant, ils ne sont pas considérés comme sûrs pour une utilisation dans des environnements de production, car ils ne bénéficient pas de la validation et de la reconnaissance d’une autorité de certification réputée.

NB : Il est important de noter que les certificats auto-signés ne doivent pas être utilisés pour sécuriser des sites web ou des applications destinés au grand public.

Comment générer des certificats auto-signés ?

Générer un certificat auto-signé est assez simple. Voici les étapes à suivre :

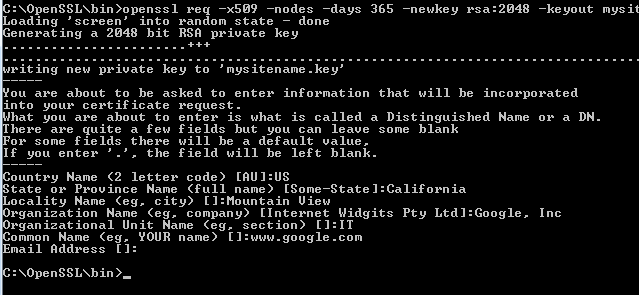

- Ouvrir un terminal ou une invite de commande sur votre système d’exploitation.

- Utiliser la commande de l’outil openssl pour générer une clé privée RSA 2048 bits et l’enregistrer dans un fichier. Cette commande génère une clé privée protégée par un mot de passe et l’enregistre dans un fichier nommé “private.key”. Cette clé est indispensable pour être en mesure de créer vos propres certificats sur votre système. :

- openssl genpkey -algorithm RSA -out private.key -aes256

- Ensuite, utilisez la commande suivante pour générer un certificat auto-signé à partir de la clé privée :

- openssl req -new -key private.key -x509 -days 365 -out certificate.crt

- Vous serez invité à fournir des informations sur votre organisation, telles que le nom commun (CN), le pays, l’État, etc. Ces informations seront incluses dans le certificat.

- Une fois que vous avez terminé ces étapes, vous aurez généré avec succès un certificat auto-signé que vous pourrez utiliser.

Exemple : openssl req -new -key rsa:4096 -x509 -days 365 -out apache.crt -keyout apache.key

Avec les paramètres :

- Rsa:4096 la taille de la nouvelle clé chiffré en RSA

- 365 le nombre de jour de validité du certificat

- apache.crt le fichier de sortie du certificat

- apache.key est suivi du nom de la clé de certificat qui permettra qu’il soit reconnu car il sera basé sur la clé privé qui a été générée plus haut dans le fichier private.key

Comment utiliser un certificat auto-signé ?

Une fois que vous avez généré votre certificat auto-signé, vous pouvez l’installer sur votre serveur web pour activer des connexions sécurisées. Après l’avoir généré, vous devrez l’importer dans les paramètres de sécurité de votre navigateur web ou de votre application. Les étapes exactes pour importer le certificat varieront en fonction du logiciel que vous utilisez. Dans le cas d’apache par exemple, il faudra activer l’hôte virtuelle default-ssl.conf généralement accessible via le chemin /etc/apache2/sites-available/ et changer les lignes :

SSLEngine on

SSLCertificateFile /etc/apache2/certs/apache.crt

SSLCertificateKeyFile /etc/apache2/certs/apache.key

Vous l’aurez compris, le paramètre SSLCertificateFile aura pour valeur le fichier dans lequel se trouve le certificat auto-généré. Quant au SSLCertificateKeyFile, il a pour valeur la clé privée du certificat générée simultanément avec ledit certificat. Sur apache il est nécessaire de redémarrer le serveur juste après.

Il ne vous reste plus qu’à accéder à votre application ou service. Gardez à l’esprit que dans le cas des applications web, les navigateurs avertiront les utilisateurs que le site n’est pas sécurisé. Tout simplement car le certificat n’a pas été émis par une autorité reconnue. Cependant, les utilisateurs peuvent choisir de passer outre cette alerte et d’accepter le certificat. Cela leur permettra de se connecter de manière sécurisée à votre serveur.

Conclusion

Les certificats auto-signés sont une solution pratique dans certaines situations où l’achat d’un certificat SSL auprès d’une autorité de certification n’est pas nécessaire ou justifié. En suivant les étapes simples de génération et d’installation d’un certificat auto-signé, vous pouvez sécuriser vos connexions sans avoir à dépenser de l’argent. Cependant, gardez à l’esprit que leur utilisation est limitée aux environnements spécifiques où la confiance entre les parties est établie autrement.

Découvrez également :

- Comment configurer un pare-feu pou rune meilleure sécurité

- Sécuriser vos chats Whatsapp avec un code secret

Ayant de bonnes notions en informatiques et passioné par les domaines de la technologie et du numérique, j’ai entrepris la rédaction web afin de fournir aux grand public des astuces et informations du secteur de manière déchiffré. En tant qu’acteur de l’industrie, je souhaite partager mon expérience en informatique susceptible aider d’autres personnes qui se confronterai aux choix ou bug liés à la technologie.